Kwalifikacja E13 Projektowanie lokalnych sieci komputerowych i administrowanie sieciami

czerwiec 2024

Podsumowanie

0 z 40 pytań ukończone

Pytania:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

Informacja

Rozwiąż test ponownie.

Już ukończyłeś quiz. Nie możesz rozpocząć jeszcze raz.

Zaczynamy... Zaczekaj na załadowanie się testu.

Musisz się zalogować, aby rozpocząć quiz.

Musisz ukończyć następujący quiz, aby rozpocząć ten:

Wyniki

udzielono odpowiedzi dobrze na 0 z 40

Twój czas:

Czas się skończył

Zdobyłeś 0 z 0 punktów, (0)

Kategorie

- Nieskategoryzowany 0%

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- Udzielono odpowiedzi

- Do sprawdzenia

-

Pytanie 1 z 40

1. Pytanie

W sieciach bezprzewodowych Ad-Hoc IBSS (Independent Basic Service Set) stosowana jest fizyczna topologia

Poprawnie

Niepoprawnie

-

Pytanie 2 z 40

2. Pytanie

Z jaką prędkością realizowana jest transmisja danych w standardzie 1000Base-T?

Poprawnie

Niepoprawnie

-

Pytanie 3 z 40

3. Pytanie

Pierwsze znaki heksadecymalne adresu IPv6 typu link-local to

Poprawnie

Niepoprawnie

-

Pytanie 4 z 40

4. Pytanie

Oznaczenie wtyku zwanego popularnie RJ45 to

Poprawnie

Niepoprawnie

-

Pytanie 5 z 40

5. Pytanie

Które bity w 48 bitowym adresie sprzętowym MAC są identyfikatorem producenta?

Poprawnie

Niepoprawnie

-

Pytanie 6 z 40

6. Pytanie

Jakie jest główne zadanie protokołu ICMP?

Poprawnie

Niepoprawnie

-

Pytanie 7 z 40

7. Pytanie

Który protokół nie jest stosowany do konfiguracji wirtualnej sieci prywatnej?

Poprawnie

Niepoprawnie

-

Pytanie 8 z 40

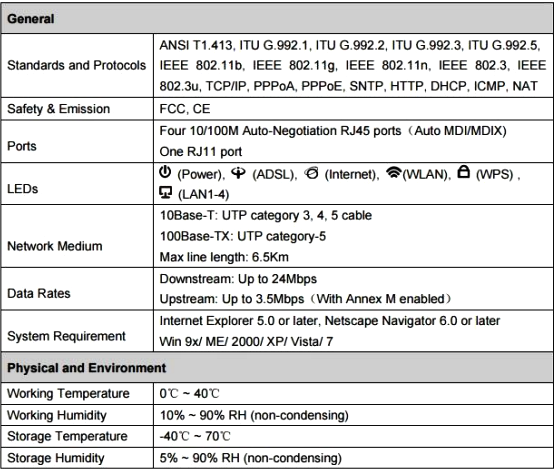

8. Pytanie

Zamieszczona specyfikacja sprzętowa dotyczy

Poprawnie

Poprawnie

Niepoprawnie

-

Pytanie 9 z 40

9. Pytanie

Na rysunku przedstawiony jest symbol graficzny

Poprawnie

Poprawnie

Niepoprawnie

-

Pytanie 10 z 40

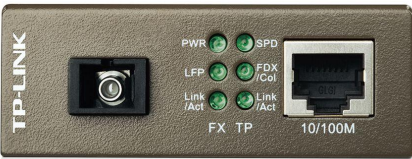

10. Pytanie

Urządzenie przedstawione na rysunku jest stosowane do

Poprawnie

Poprawnie

Niepoprawnie

-

Pytanie 11 z 40

11. Pytanie

Jaka jest wartość dopuszczalnej długości kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim według normy PN-EN 50174-2?

Poprawnie

Niepoprawnie

-

Pytanie 12 z 40

12. Pytanie

Jak oznacza się na schematach sieci LAN punkty rozdzielcze (dystrybucyjne) znajdujące się na poszczególnych piętrach budynku zgodnie z normą PN-EN 50173?

Poprawnie

Niepoprawnie

-

Pytanie 13 z 40

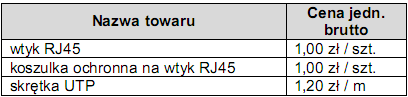

13. Pytanie

Jaki będzie koszt materiałów zużytych do wykonania 20 kabli typu patchcord o długości 50 cm?

Poprawnie

Poprawnie

Niepoprawnie

-

Pytanie 14 z 40

14. Pytanie

Katalog Nakładów Rzeczowych przy projektowaniu sieci jest stosowany do

Poprawnie

Niepoprawnie

-

Pytanie 15 z 40

15. Pytanie

Jak oznaczona jest skrętka bez ekranu zewnętrznego z każdą parą w osobnym ekranie z folii?

Poprawnie

Niepoprawnie

-

Pytanie 16 z 40

16. Pytanie

Do połączenia ze sobą dwóch przełączników na odległość 200 m oraz aby zapewnić przepustowość minimalną 200 Mbit/s, należy zastosować

Poprawnie

Niepoprawnie

-

Pytanie 17 z 40

17. Pytanie

Jakie jest zastosowanie noża uderzeniowego?

Poprawnie

Niepoprawnie

-

Pytanie 18 z 40

18. Pytanie

Który z adresów IPv4 jest adresem publicznym?

Poprawnie

Niepoprawnie

-

Pytanie 19 z 40

19. Pytanie

Adresem IPv4 urządzenia pracującego w sieci 10.100.0.0/18 jest

Poprawnie

Niepoprawnie

-

Pytanie 20 z 40

20. Pytanie

Jaka jest długość maski sieci w adresach klasy B?

Poprawnie

Niepoprawnie

-

Pytanie 21 z 40

21. Pytanie

Adresem rozgłoszeniowym (broadcast) dla hosta o adresie IP 192.168.35.202 z 26 – bitową maską jest

Poprawnie

Niepoprawnie

-

Pytanie 22 z 40

22. Pytanie

Ile komputerów można zaadresować w sieci z maską 255.255.255.224?

Poprawnie

Niepoprawnie

-

Pytanie 23 z 40

23. Pytanie

Jednym ze sposobów utrudnienia niepowołanym osobom dostępu do sieci bezprzewodowej jest

Poprawnie

Niepoprawnie

-

Pytanie 24 z 40

24. Pytanie

Który z protokołów jest stosowany w telefonii internetowej?

Poprawnie

Niepoprawnie

-

Pytanie 25 z 40

25. Pytanie

Program Wireshark jest stosowany do

Poprawnie

Niepoprawnie

-

Pytanie 26 z 40

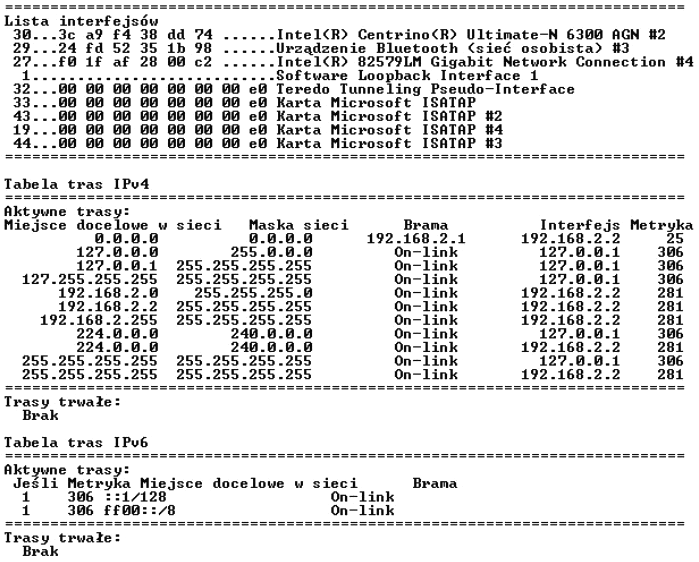

26. Pytanie

Wynik wykonania którego polecenia sieciowego systemu z rodziny Windows jest przedstawiony na rysunku?

Poprawnie

Poprawnie

Niepoprawnie

-

Pytanie 27 z 40

27. Pytanie

W wyniku uszkodzenia kabla typu skrętka utracono połączenie między przełącznikiem a stacją roboczą. Który przyrząd pomiarowy należy zastosować aby zlokalizować i usunąć usterkę bez wymiany całego kabla?

Poprawnie

Niepoprawnie

-

Pytanie 28 z 40

28. Pytanie

Którym poleceniem systemu Linux można sprawdzić trasę pakietu do docelowego urządzenia?

Poprawnie

Niepoprawnie

-

Pytanie 29 z 40

29. Pytanie

Do monitorowania stanu urządzeń w sieci jest stosowane oprogramowanie działające w oparciu o protokół

Poprawnie

Niepoprawnie

-

Pytanie 30 z 40

30. Pytanie

Który z programów nie jest stosowany do zdalnego zarządzania komputerami w sieci?

Poprawnie

Niepoprawnie

-

Pytanie 31 z 40

31. Pytanie

Aby komputery udostępniały swoje dane w sieci, nie mogą mieć przypisanych tych samych

Poprawnie

Niepoprawnie

-

Pytanie 32 z 40

32. Pytanie

Jak nazywa się oprogramowanie serwerowe systemu Linux umożliwiające współpracę z grupą roboczą i domenami Windows?

Poprawnie

Niepoprawnie

-

Pytanie 33 z 40

33. Pytanie

Rekord typu A serwera DNS

Poprawnie

Niepoprawnie

-

Pytanie 34 z 40

34. Pytanie

Usługa serwerowa stosowana do automatycznej konfiguracji interfejsów sieciowych stacji klienckich to

Poprawnie

Niepoprawnie

-

Pytanie 35 z 40

35. Pytanie

Na którym domyślnym porcie działa serwer WWW stosujący domyślny protokół HTTPS w standardowej konfiguracji?

Poprawnie

Niepoprawnie

-

Pytanie 36 z 40

36. Pytanie

W systemach Windows profil tymczasowy użytkownika jest

Poprawnie

Niepoprawnie

-

Pytanie 37 z 40

37. Pytanie

Która usługa działa na porcie 3389?

Poprawnie

Niepoprawnie

-

Pytanie 38 z 40

38. Pytanie

Po wpisaniu adresu HTTP w przeglądarce internetowej wyświetla się błąd „403 Forbidden”, który oznacza, że

Poprawnie

Niepoprawnie

-

Pytanie 39 z 40

39. Pytanie

Podczas próby uzyskania połączenia z serwerem FTP uwierzytelnianie anonimowe nie powiodło się, natomiast próba autoryzacji przy pomocy loginu i hasła kończy się powodzeniem. Jaka jest możliwa przyczyna zaistniałej sytuacji?

Poprawnie

Niepoprawnie

-

Pytanie 40 z 40

40. Pytanie

Jak nazywa się atak w sieci lokalnej polegający na próbie podszycia się pod kogoś innego?

Poprawnie

Niepoprawnie